Em muitos computadores e laptops hoje, você pode encontrar um chip adicional chamado TPM. No sistema operacional, é definido na seção Dispositivos de segurança. Que tipo de besta é essa e para que, de fato, é necessária - vamos conversar hoje.

Um módulo de plataforma confiável, ou TPM (módulo de plataforma confiável), é um microchip separado na placa-mãe de um computador que executa um conjunto específico de tarefas relacionadas à criptografia e segurança do computador.

Por exemplo, usando um criptoprocessador TPM, você pode criptografar o disco rígido do seu computador. Claro, o processador central também pode fazer isso, mas então terá que realizar mais tarefas, e a velocidade de criptografia e descriptografia será muito menor. A criptografia baseada em hardware no TPM ocorre com pouca ou nenhuma perda de desempenho.

Além disso, o TPM pode proteger as credenciais e verificar os programas em execução no sistema. Previne a infecção com rootkits e bootkits (tipos de programas maliciosos que penetram no computador antes do sistema operacional inicializar ou ocultam sua presença no sistema e, portanto, não podem ser reconhecidos pelo sistema), certificando-se de que a configuração do computador não seja alterada sem o usuário conhecimento.

Além disso, cada módulo criptográfico TPM possui um identificador exclusivo que é gravado diretamente no chip e não pode ser alterado. Portanto, o criptochip pode ser usado para autenticação ao acessar a rede ou qualquer aplicativo.

O TPM pode gerar chaves de criptografia fortes quando exigido pelo sistema operacional (SO).

Mas antes de usar o TPM, você precisa configurá-lo. A configuração de um módulo se resume a algumas etapas simples.

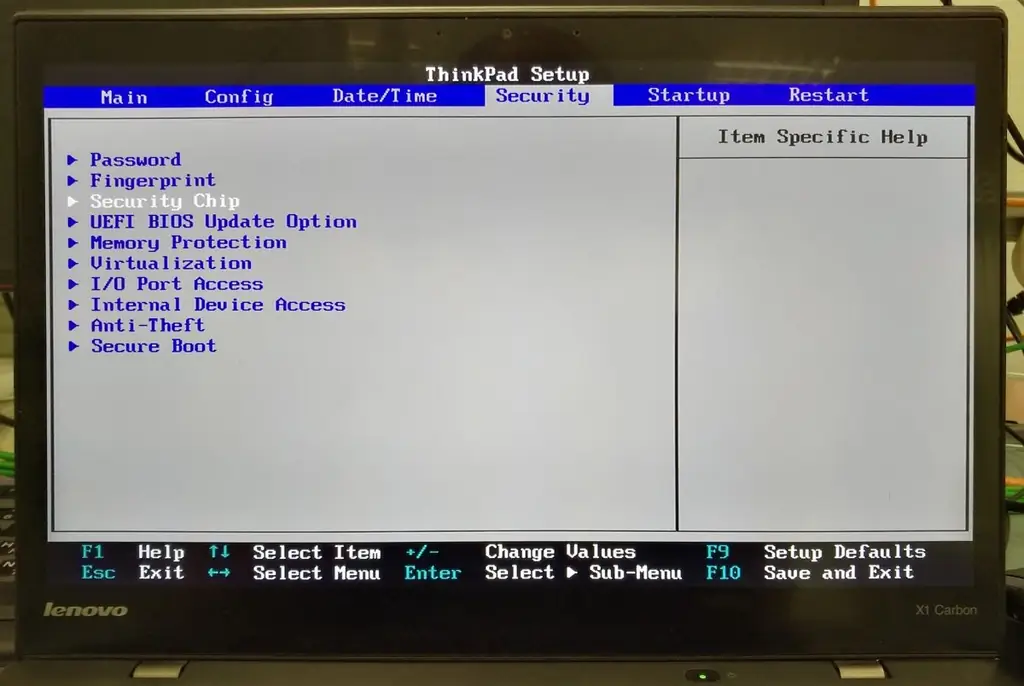

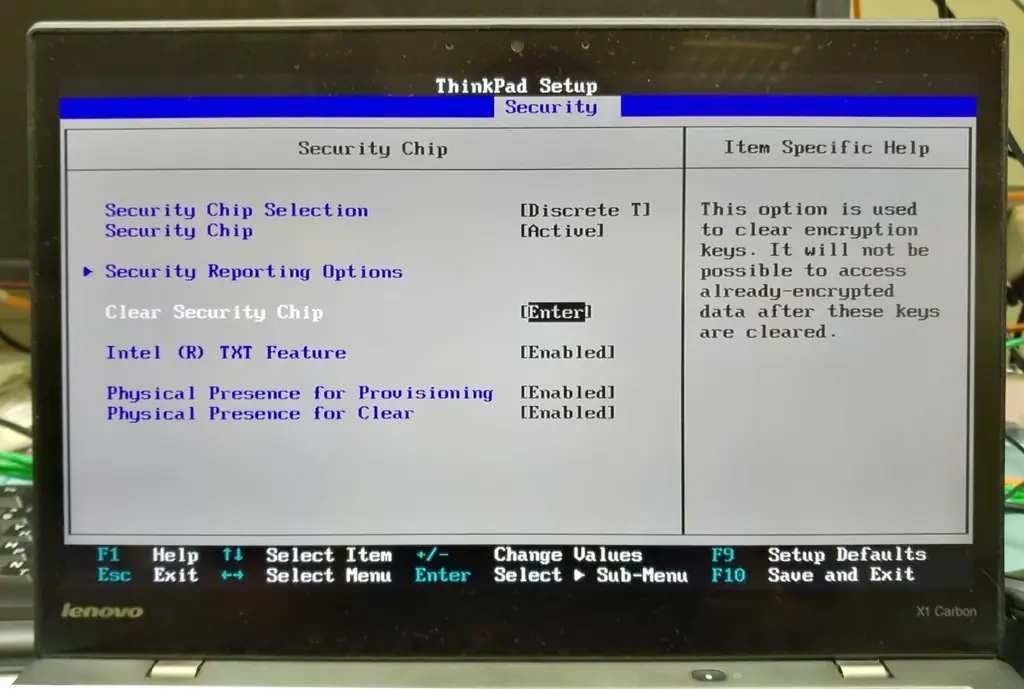

Primeiro, o chip precisa ser habilitado no BIOS do computador. Para fazer isso, vá para o BIOS e vá para a seção relacionada à segurança. Embora o BIOS possa variar significativamente de computador para computador, geralmente a seção com as configurações de segurança é chamada de "Segurança". Esta seção deve ter uma opção chamada "Chip de Segurança".

O módulo pode estar em três estados:

- Desabilitado.

- Ativado e não usado (Inativo).

- Habilitado e habilitado (Ativo).

No primeiro caso, ele não estará visível no sistema operacional, no segundo, estará visível, mas o sistema não o utilizará e, no terceiro, o chip estará visível e será utilizado pelo sistema. Defina o estado como "ativo".

Bem ali nas configurações, você pode limpar as chaves antigas geradas pelo chip. Isso pode ser útil se, por exemplo, você quiser vender seu computador. Observe que, ao apagar as chaves, você não poderá recuperar os dados criptografados com essas chaves (a menos, é claro, que você criptografe seu disco rígido).

Agora salve suas alterações e reinicie o computador ("Salvar e sair" ou tecla F10).

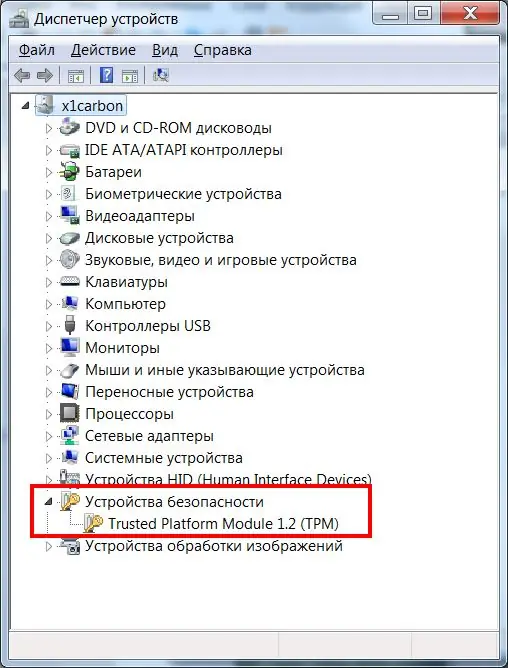

Após a inicialização do computador, abra o Gerenciador de dispositivos e certifique-se de que o Módulo confiável apareça na lista de dispositivos.

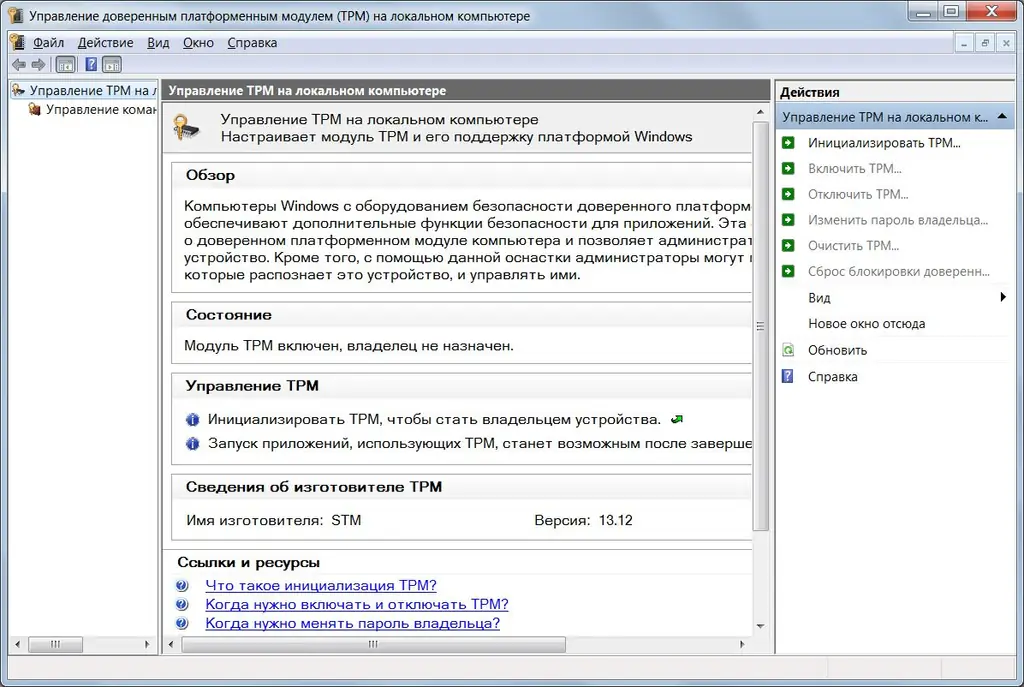

Resta inicializar o chip no sistema operacional. Para fazer isso, abra o snap-in Gerenciamento do TPM. Pressione a tecla Windows + R (a janela Executar será aberta) e digite tpm.msc no campo de entrada. Isso inicia o snap-in Gerenciamento do Trusted Platform Module (TPM) no computador local. Aqui, a propósito, você pode ler informações adicionais - o que é TPM, quando você precisa ligá-lo e desligá-lo, alterar a senha, etc.

No lado direito do snap está o menu de ação. Clique em "…". Se este recurso não estiver ativo, seu chip já foi inicializado.

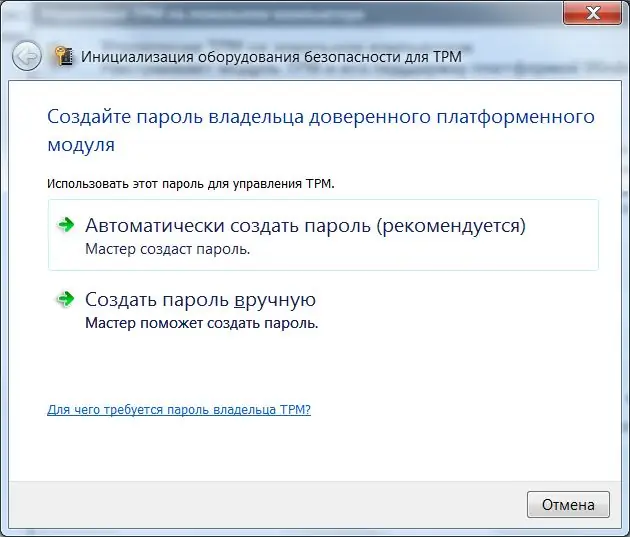

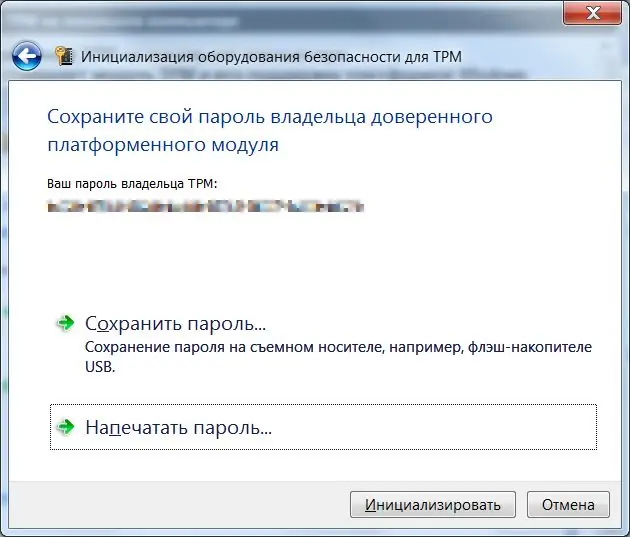

Quando o TPM Initialization Wizard é iniciado, ele solicita que você crie uma senha. Selecione a opção "Automático". O programa de inicialização do TPM gerará uma senha. Salve-o em um arquivo ou imprima-o.

Agora clique no botão "Inicializar" e aguarde um pouco. Após a conclusão, o programa irá informá-lo sobre a inicialização bem-sucedida do módulo. Após a inicialização ser concluída, todas as demais ações com o módulo - desligamento, limpeza, recuperação de dados em caso de falhas - só serão possíveis com a senha que você acabou de receber.

Na verdade, é aqui que terminam os recursos de gerenciamento do TPM. Todas as outras operações que exigirão os recursos do chip ocorrerão automaticamente - transparentes para o sistema operacional e invisíveis para você. Tudo isso deve ser implementado em software. Os sistemas operacionais mais recentes, como o Windows 8 e o Windows 10, usam os recursos TPM de maneira mais ampla do que os sistemas operacionais mais antigos.